Criando um ESP8266 Deauther

Neste artigo demonstro como criar um DEAUTHER com um simples NODEMCU ou mesmo um ESP01 e o firmware DEAUTHER, criado por Stefan Kremser.

Antes de mais nada, este artigo demonstra o uso educacional de uma ferramenta para explorar uma técnica de DoS em redes WI-FI com o intuído de que administradores de rede possam estar preparados para evitar que suas redes fiquem indisponíveis. Todos os testes foram executados em ambiente controlado e não interferiram em nenhuma rede de terceiros.

Lista de materiais

- Uma placa de desenvolvimento ESP8266 ou ESP8285 (placas suportadas)

- Um power bank (ou uma placa com bateria)

- O software ESP8266_deauther

Introdução

Toda e qualquer comunicação sem fio é denominada WIRELESS (traduzindo ao pé da letra: sem fio). Comumente utiliza-se ondas de rádio, mas podemos ter uma comunicação sem fio via LASER ou mesmo via Infra-vermelho (ou IR). O que vamos discutir neste artigo é relacionado às redes Wireless para componentes de informática, denominada WI-FI (clique aqui para maiores detalhes) e regida pelo padrão IEEE 802.11. O padrão serve para definir como os diferentes fabricantes e diferentes dispositivos devem se comportar para que haja comunicação viável.

Em uma rede WI-FI, os equipamentos centralizadores são conhecidos como Access Points, ou pela sigla AP. Esses são os roteadores que utilizamos em casa, das marcas mais diversas possíveis (TPlink, Cisco, Ubiquiti, Dlink, etc). Esses APs também são os responsáveis por estabelecer comunicação da rede WI-FI com outras redes, como por exemplo a internet ou redes cabeadas, podendo agregar a função de roteador.

Os dispositivos conectados ao AP são chamados de Estações (do inglês Stations) ou STA. Cada estação conecta-se a um AP utilizando um SSID (Service Set Identifier), que nada mais é do que uma identificação de uma rede WI-FI (nome) para que várias redes diferentes possam coexistir. Um AP e uma estação conectadas a um mesmo SSID é denominado de BSS (Basic Service Set).

A segurança das redes WI-FI pode ser implementada utilizando diversos recursos como Chaves WEP, WPA e WPA2. Respectivamente listados pela segurança que se obtém, sendo o WPA2 a melhor escolha atualmente (apesar de termos diversos casos de incompatibilidade com dispositivos antigos).

O padrão IEEE 802.11 divide as informações transmitidas entre os equipamentos no que denominamos de FRAMES, são eles:

1 - Management Frames (Gerenciamento)

Frames que gerenciam a entrada e saída de estações em uma rede wireless.

BEACON FRAMES

Dentro desta divisão, temos os BEACON FRAMES que são anúncios que o AP envia para as estações de tempos em tempos para mostrar que a rede está operacional. Conseguimos identificar as redes WI-FI ao redor graças aos BEACON FRAMES enviados pelos APs das proximidades.

PROBE FRAMES

São o inverso dos BEACONs. Estes frames são utilizados pelas estações para saberem se um AP ainda está operacional.

AUTHENTICATION FRAMES

São frames utilizados para definir a autenticação utilizada em uma rede WI-FI, estipulando a criptografia, as chaves e demais informações.

ASSOCIATION FRAMES

Para completar um processo de entrada em uma rede WI-FI, temos os frames de associação, que são utilizados para ligar uma estação a um AP e assim criar um BSS.

2 - Control Frames (Controle)

Controlam a frequência do sinal e direcionam a entrega de todos os outros frames

ACK

Frame de confirmação de recebimento de um frame de dados

RTS/CTS

REQUEST TO SEND/ CLEAR TO SEND são frames utilizados para iniciar transmissões em redes WI-FI.

3 - Data Frames (Dados)

DATA

Frames utilizados para transmissão das informações propriamente ditas.

Em se tratando de segurança, os DATA FRAMES são criptografados e protegidos, sendo extremamente trabalhoso para um atacante interceptar e decodificá-los. Infelizmente isso não acontece com os MANAGEMENT FRAMES. Estes precisam trafegar e serem ouvidos por qualquer dispositivo, ou seja, é onde um atacante poderia utilizar suas armas e fazer um estrago.

ATAQUE DE DEAUTH

O ataque de DEAUTH consiste em enviar solicitações de DESAUTENTICAÇÃO para os clientes (ESTAÇÕES) ou APs. Esses pacotes de desautenticação são necessários em um WI-FI quando, por exemplo, precisamos trocar de AP dentro de uma mesma rede por um mais próximo. O AP solicita ao cliente para desconectar e conectar em um AP com sinal melhor (da mesma SSID). Um ataque nessa situação pode forçar um cliente ou um AP a desconectar indefinidamente, causando uma indisponibilidade da rede.

ATAQUE BEACON

Utilizando os Frames de BEACON, um atacante pode simular ser um AP e enviar falsas redes WI-FI para as vítimas, confundindo usuários. Muitas vezes são criadas redes “copia” ou um número absurdo de redes fantasmas.

JAMMERs

São ataques a redes de rádio, seja de WI-FI, GPS, etc. São utilizados equipamentos específicos que geram ruído nos canais de comunicação wireless, impedindo a troca de mensagens. Este tipo de ataque é bastante nocivo, pois normalmente todas as redes e sistemas no raio de alcance do dispositivo são inutilizadas. Um jammer ataca de forma mais “física” do que um Deauther, sendo um ataque muito mais agressivo.

Criando a ferramenta

Para utilizar o DEAUTHER deste artigo, você precisa de uma placa com um ESP8266 ou um ESP8285. Você encontra esse equipamento vendido na internet por menos de 50 reais e importado da China por menos de 20. Use este link para saber os modelos compatíveis com este firmaware.

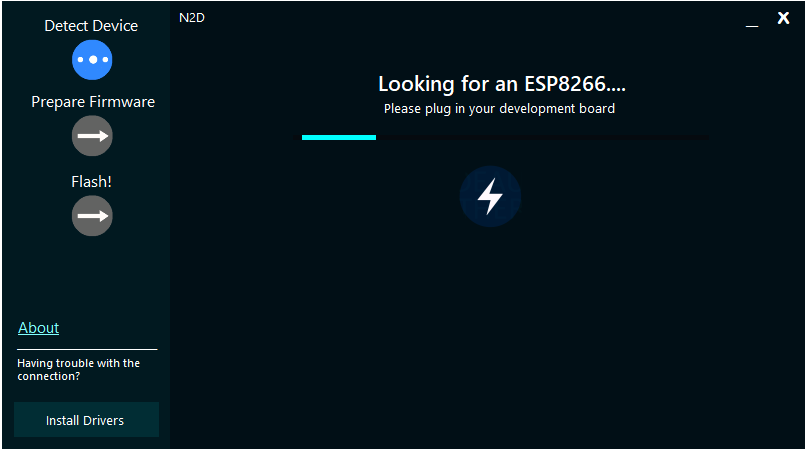

Com o ESP em mãos, ligue-o no PC através de um cabo USB e utilize um dos softwares listados aqui. Irei utilizar o Node2Deauther, que é a ferramenta mais simples para isso. A ferramenta irá buscar um ESP conectado e irá fazer a instalação do FIRMWARE de forma automática:

Após a conclusão da instalação, basta reiniciar o ESP e você terá a ferramenta pronta.

Usando o DEAUTHER

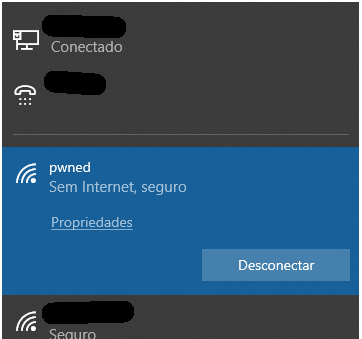

Após o reinício do ESP, podemos acessar a ferramenta através da rede WI-FI que o DEAUTHER irá criar, por padrão é a PWNED com a senha deauther

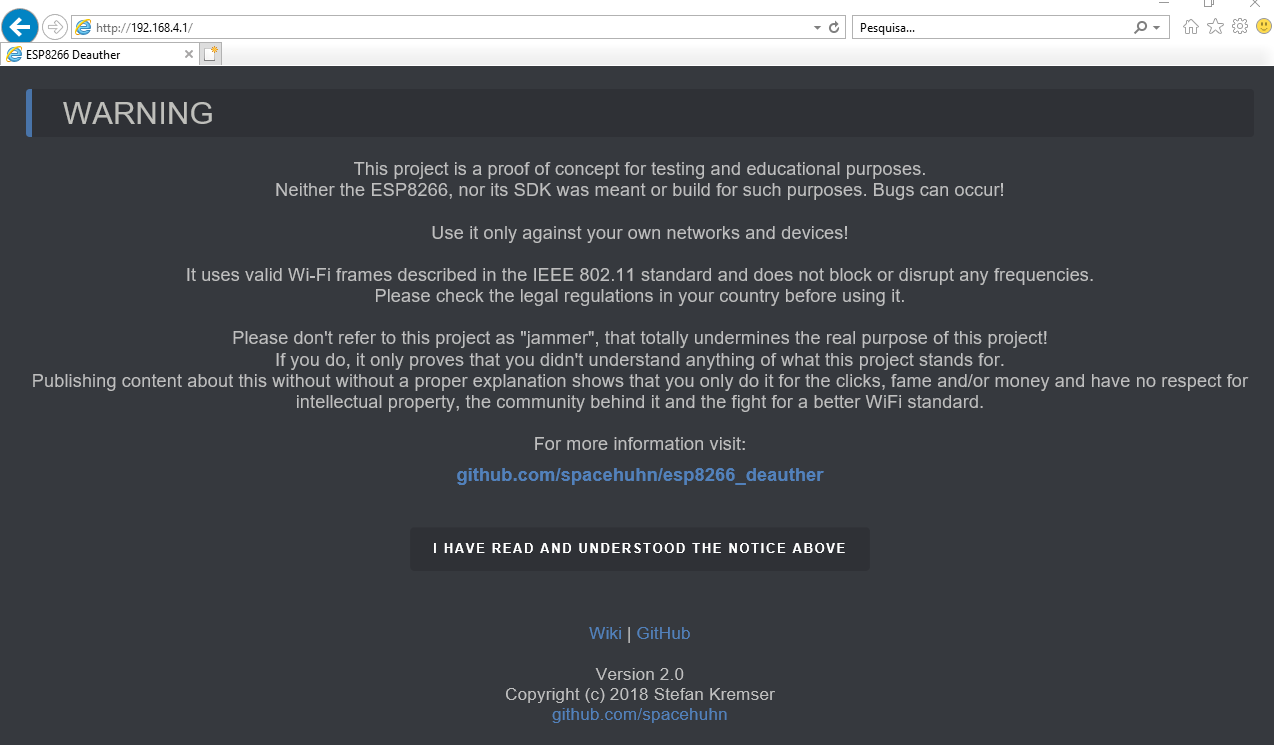

Após o ingresso nessa rede, abra um browser e acesse o endereço 192.168.4.1, será apresentado a seguinte tela:

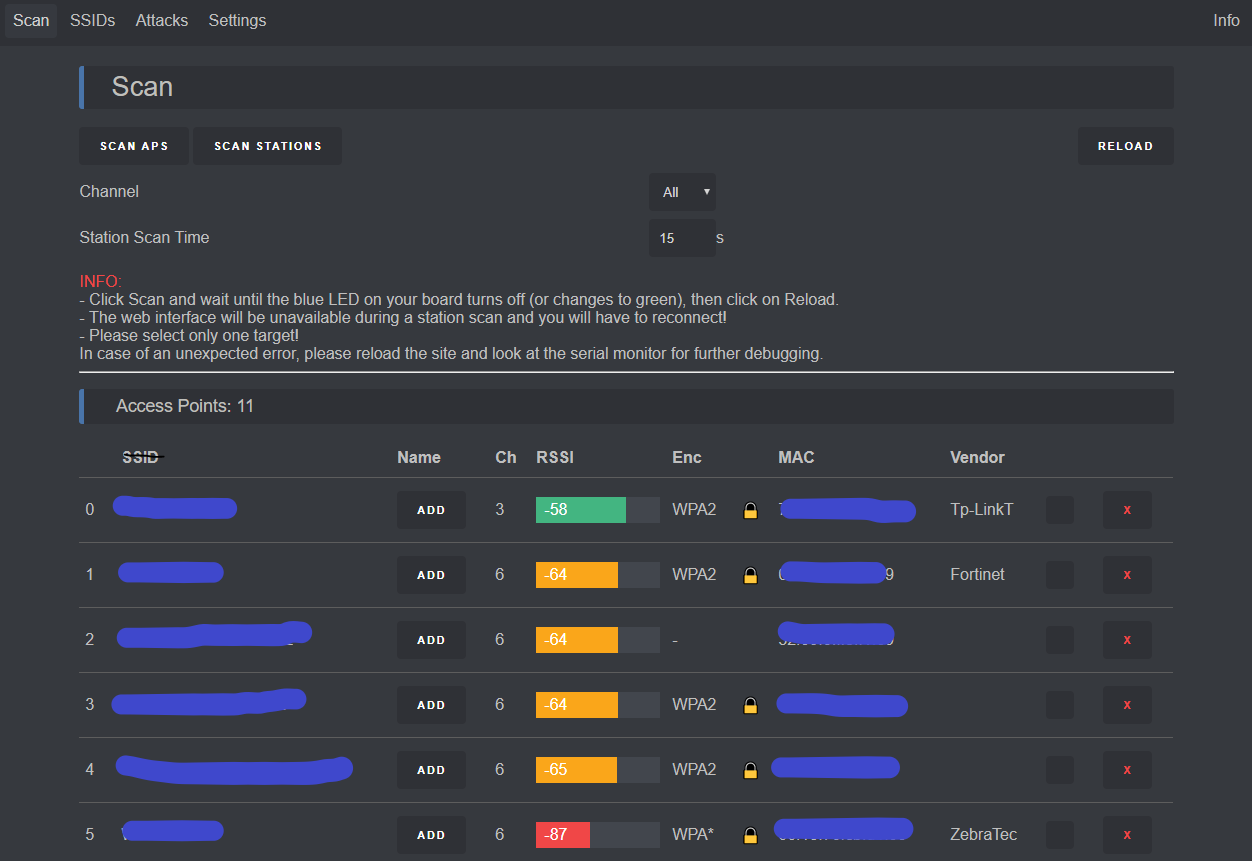

Clique sobre I HAVE READ... e será apresentado a seguinte tela com uma lista de todos os APs e cliente conectados nestes APs:

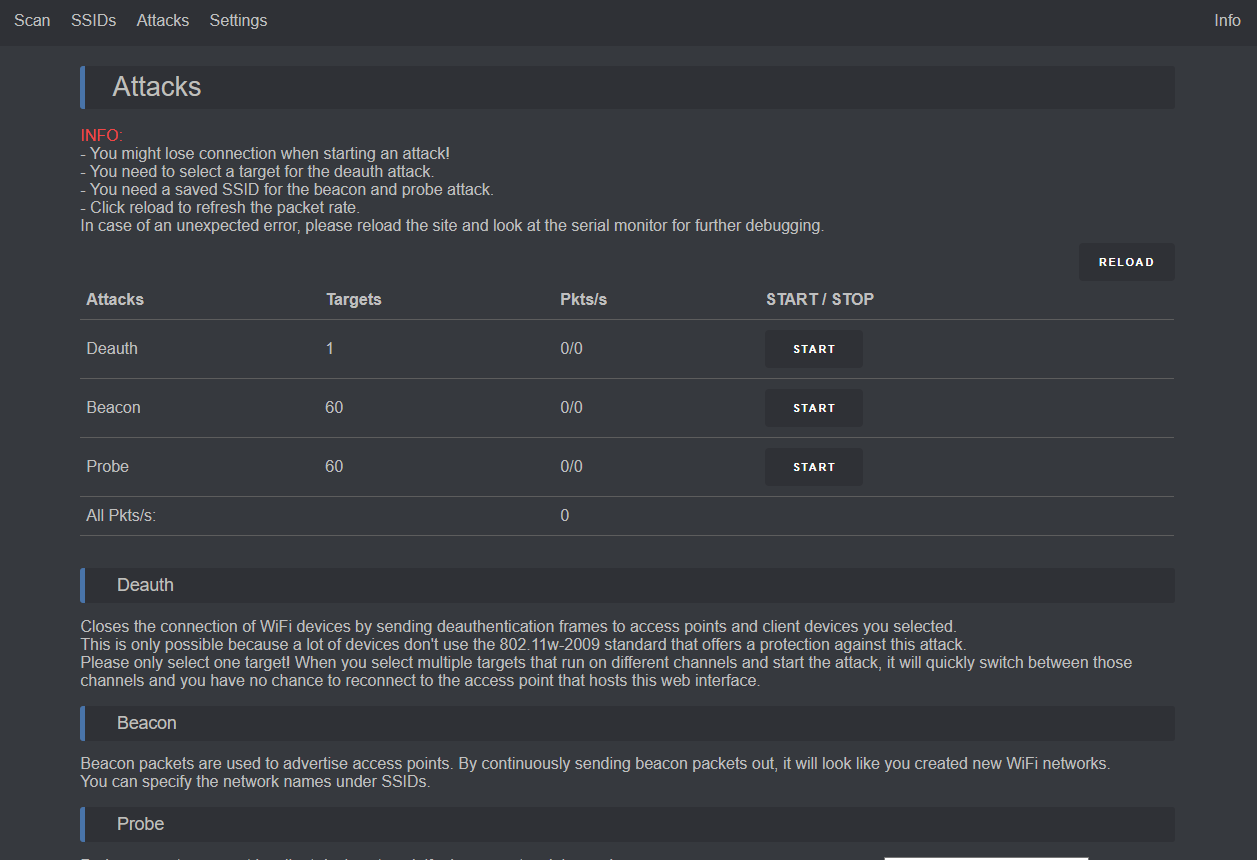

O uso a partir de agora é muito simples: selecione os APs e as Estações, e clique em Attacks. A seguinte tela aparecerá:

Os tipos de ataque estão listados: Deauth, Beacon e Probe. Para começar, basta clicar em START.

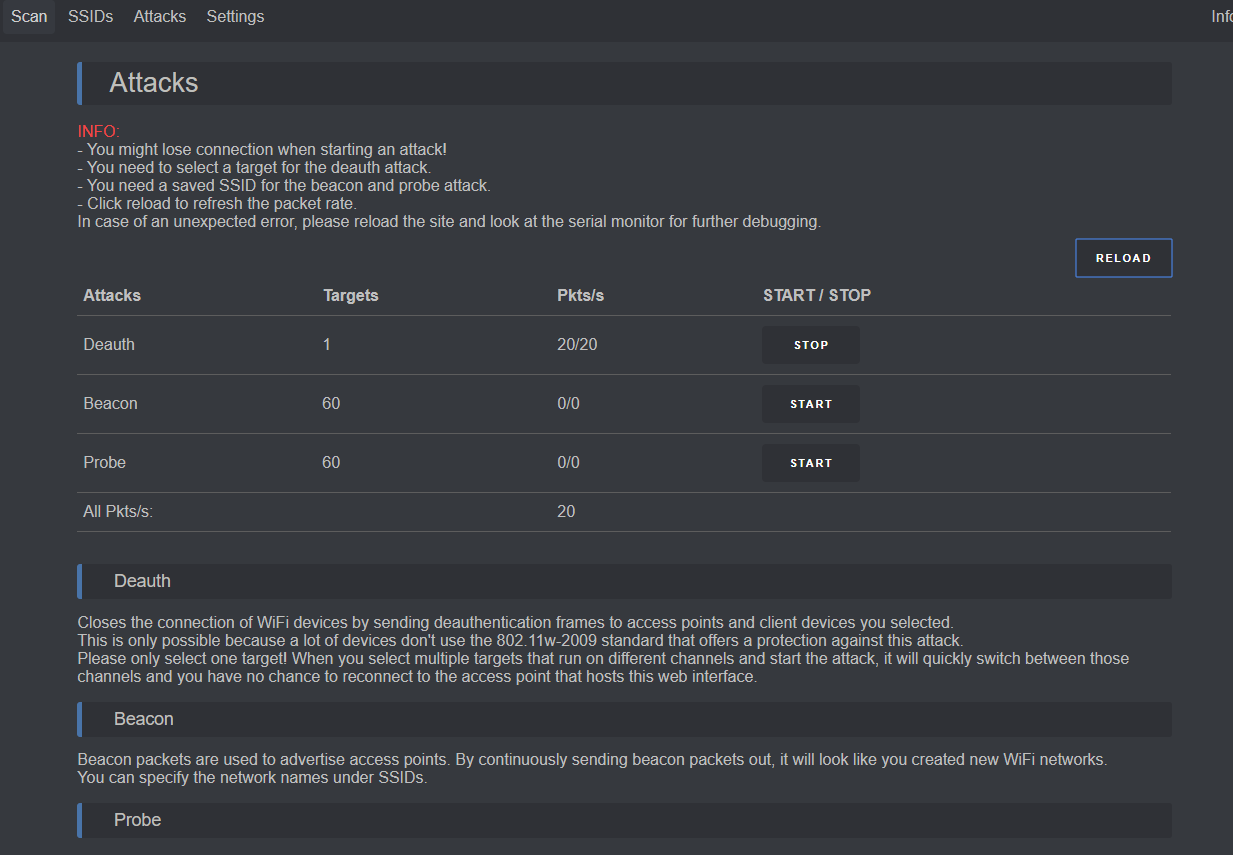

A página irá mostrar o andamento dos pacotes de ataque e para atualizar, você pode clicar em RELOAD:

O Deauth, conforme mencionamos anteriormente, irá enviar diversos pacotes de desautenticação aos APs ou Estações, fazendo com que eles desconectem da rede seguidamente, inviabilizando o uso.

O ataque de Beacon, irá criar diversas redes fantasmas ou pode clonar redes já existentes, confundindo as estações conectadas.

O ataque de probe irá enviar diversas solicitações aos APs, gerando trafego na rede. Este ataque não tem praticamente nenhum efeito destrutivo e não causa problemas.

Proteção contra ataques ao WI-FI

Agora que já sabemos como destruir uma rede com uma ferramenta simples, temos que discutir as proteções que podemos usar para dificultar a vida dos mal-intencionados. Lembrando que, em se tratando de TI, nada é 100% garantido, mas podemos complicar e desestimular um atacante. Seguem algumas dicas:

- Mantenha uma lista das redes WI-FI das redondezas. Tenha cuidado ao aparecerem redes novas;

- Mantenha seu firewall sempre ativo e anti-virus atualizado;

- Configure adequadamente seu roteador, se possível estude sobre os recursos dele e não peque por simplicidade. Quanto mais for seu conhecimento sobre o equipamento, melhor será a tratativa das suas limitações e opções;

- Diminua o sinal do seu WI-FI se ele se restringe a um local pequeno;

- Use ferramentas como Sniffers (se não sabe usar, aprenda) e um DeauthDetector para detectar anomalias em sua rede;

- Mantenha seu roteador atualizado;

- Use uma senha decente no seu WI-FI;

- Conheça suas estações;

- Prefira sempre acesso a recursos com SSL (O HTTPS).

Infelizmente a utilização de redes WI-FI tem suas desvantagens, bem como inúmeras vantagens. Aqui estou demonstrando como utilizar uma ferramenta para que você possa aprender como funcionaria um ataque e possa conhecer os sintomas criados por este ato. Conhecendo os sintomas, fica mais fácil identificar e impedir um problema maior.

Abaixo demonstro a ferramenta que eu uso para meus testes: um ESP8266 com um PowerBank de 1 Bateria 18650. A bateria deste cara dura mais de 5 horas de uso contínuo.